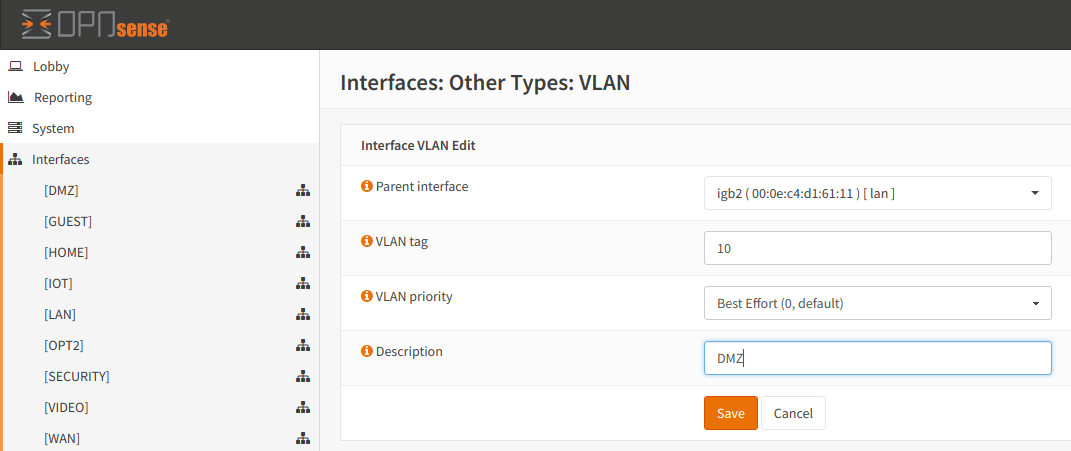

创建新的VLAN接口

导航到“Interfaces > Other Types > VLAN”。单击“add”来添加新的VLAN。首先必须选一个父接口,这是VLAN应用的物理端口。如果你想使用多WAN线路,你可以选WAN所在的接口,如果想建立多个内部子网,选LAN所在的接口。

在这之前,你应该在网管交换机上划分了正确的VLAN,并将不同的VLAN汇聚到了某一个端口上。输入与网管交换机对应的VLAN的标识,注意不能是数字1,选择VLAN的优先级,然后输入这个VLAN的简短描述。单击“保存”创建一个新的VLAN。在本例中,DMZ接口与LAN接口使用了同一块网卡igb2。

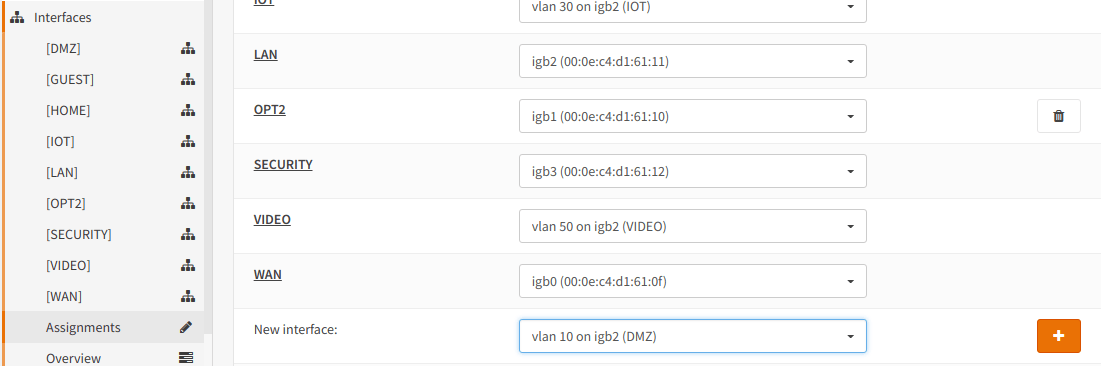

为VLAN分配新的逻辑接口。

选择父接口时,已经选择了VLAN的物理接口。选择“ New interface:”,然后选择我们刚才建立的VLAN,然后单击按钮“ +”。单击“保存”来保存更改。

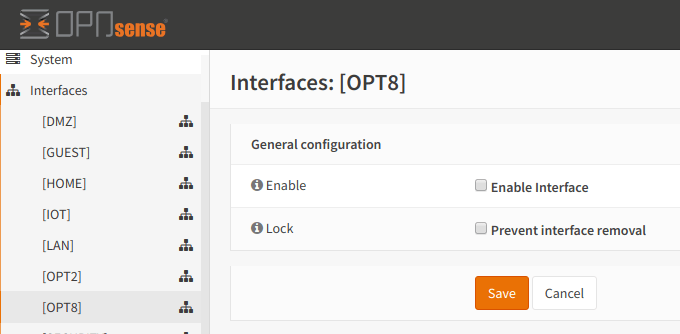

该接口将显示在分配的接口列表中。如下图所示的“ OPT8”。显示为OPTX,具体取决于已经定义的接口数量。它还将显示在导航面板的“接口”部分中:

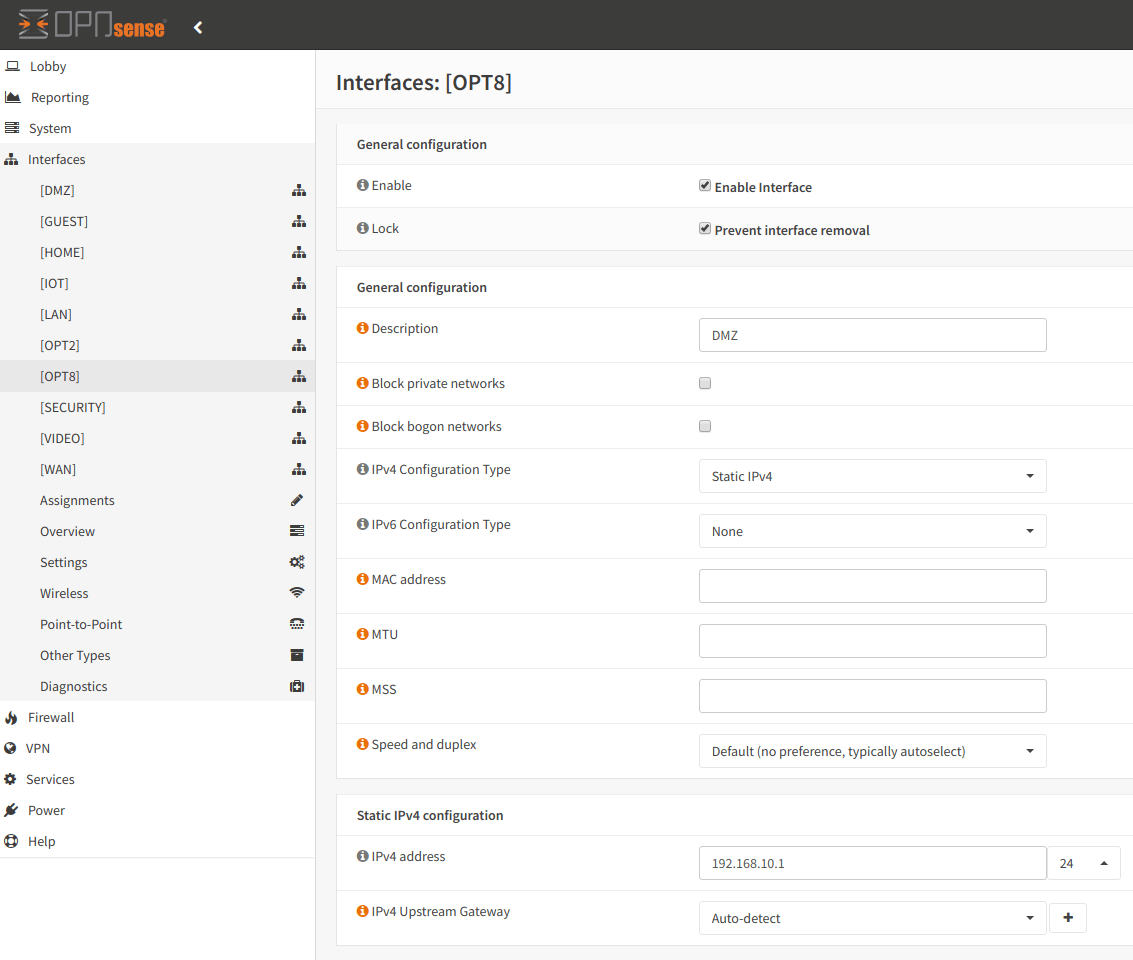

启用 VLAN 接口

单击“ OPT8”接口后,便可以启用它,为其指定一个正确的接口名称。这里我们将接口命名为与VLAN相同的名称(DMZ),以方便记忆。如果是用于内部子网,一般情况下应该为VLAN选择“静态IPv4”地址,输入接口IP地址。

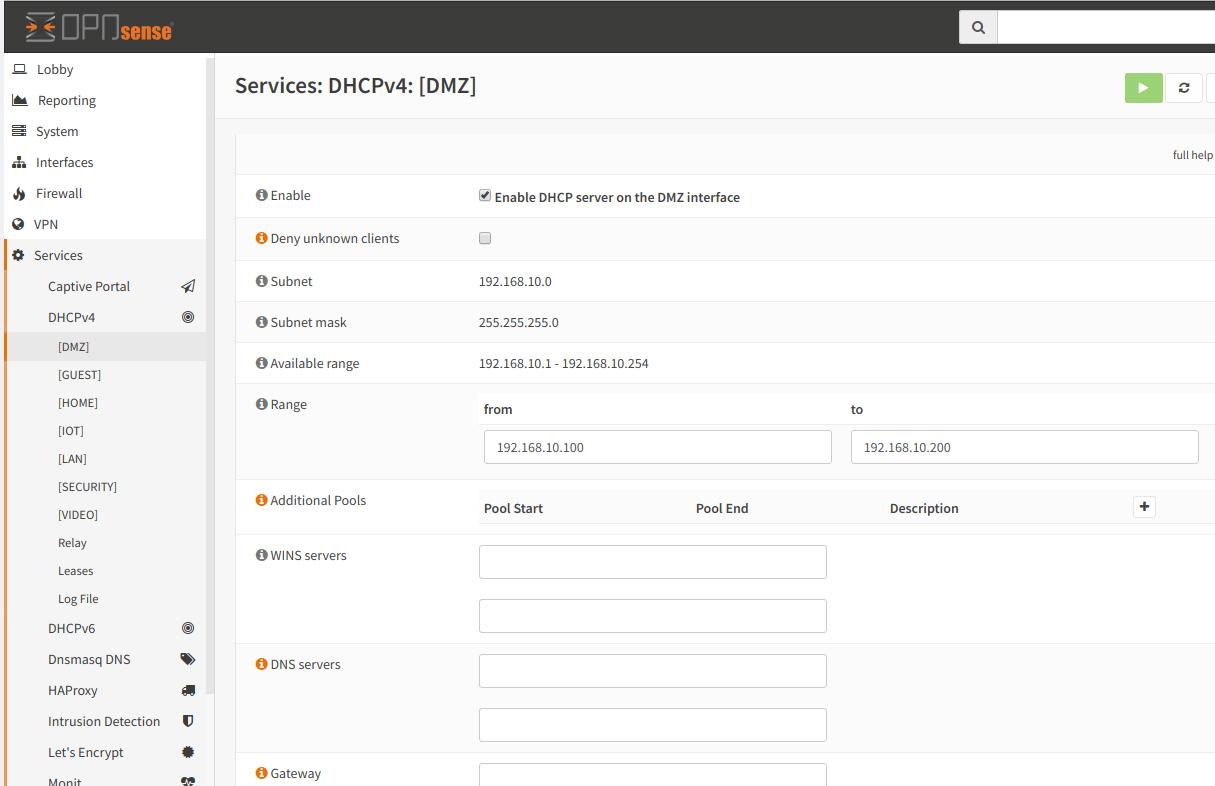

在VLAN接口上启用DHCP

启用VLAN接口后,我们可以在接口上启用DHCP服务,以便VLAN上的设备自动获取IP地址。转到 Services > DHCPv4 > DMZ,单击“在DMZ接口上启用DHCP服务器”复选框。然后输入希望VLAN中的客户端使用的IP地址范围。如下图所示,如果你希望使用其他网关或DNS服务器,可以在相应栏输入相应IP地址。

添加防火墙规则

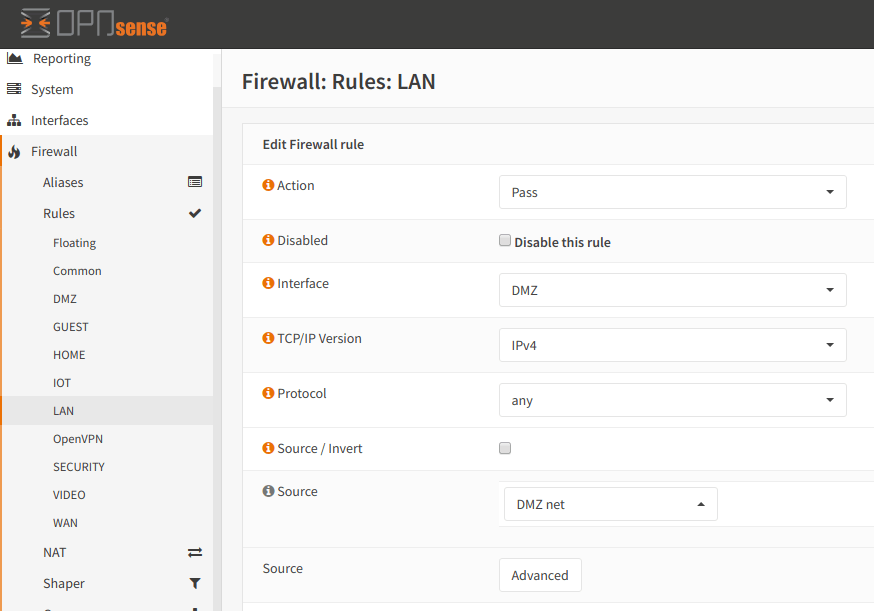

已经创建并启用了新的VLAN,还需要设置防火墙规则才能让数据从VLAN中流出。默认情况下,新创建接口的所有网络流量都会被阻止。为了方便操作,我们可以克隆LAN接口上创建的基本规则。如下所示:反锁定规则(它可以避免将自己锁定在Web管理页面之外),允许所有IPv4规则和允许所有IPv6规则。只需要在LAN接口规则列表的右边,单击克隆图标进行操作:

将接口从LAN更改为VLAN接口,本例中为DMZ接口。另外,还需要将源更改为DMZ net,以允许该网络上的所有设备访问网络和Internet的其他部分,当然,你也可以根据自己设置VLAN的目的来进行规则的设置。

Cisco交换机上的VLAN配置

在OPNsense中完成VLAN配置后,还需要在网络交换机上进行Vlan中继配置。在本例中,我们使用Cisco Catalyst 2960交换机执行Vlan配置。登录交换机后台终端,使用configure terminal命令进入配置模式。

Switch> Switch> enable Switch# configure terminal

创建一个新的VLAN,选择一个标识号并添加简短描述。

Switch(config)# vlan 10 Switch(config-vlan)# name DMZ Switch(config-vlan)# exit

进入接口配置模式,将Switch端口40设置为Trunk。添加授权VLAN列表以使用此中继。

Switch(config)# interface gigabitethernet0/40 Switch(config-if)# switchport mode trunk Switch(config-if)# switchport trunk native vlan 1 Switch(config-if)# switchport trunk allowed vlan add 1,10 Switch(config-if)# exit Switch(config)# exit

在本例中,交换机端口40被配置为Trunk。允许以下VLAN将此端口用作中继:1和10。

Vlan 1是Cisco交换机的默认本地VLAN。配置完了以后别忘了保存交换机VLAN配置。

Switch# copy running-config startup-config

将OPNsense LAN 接口连接到 Cisco 交换机端口40。来自 Opnsense LAN 接口的流量因为没有 VLAN 标识,将成为 Cisco Switch 本机 VLAN 1的成员。来自 Opnsense DMZ 接口的流量具有 VLAN 标识10,将成为 Cisco Switch VLAN 10的成员。

添加评论