目标

随着公司业务快速增长,对外协同第三方开展的工作越来越多;其中也包括部分信息系统的协同开发、数据的交互与抽取等需求。为保证公司信息系统的稳定高效运行,同时保障公司、用户机密数据安全,针对第三方信息系统开发商或第三方数据交互方,应该进行严格、有效的权限控制。

职责及适用范围

职责:网络安全管理工程师/网络工程师/系统管理员适用范围(大体可界定为"操作类"及"数据交互类")

1、第三方系统开发商需要多次、长周期连接或操作公司服务器(操作类)。

2、需要提供管理权限给外部的服务器(操作类)。

3、对接其他公司或组织业务系统的服务器(数据交互类)。

准出准入及安全原则

1、数据能进不能出。

2、远程操作必须可追溯、可审计。

3、按需提供访问,控制粒度精确至端口。

4、只提供远程(桌面)用户权限。

5、不允许直接提供生产服务器的管理员远程桌面权限。

实施步骤

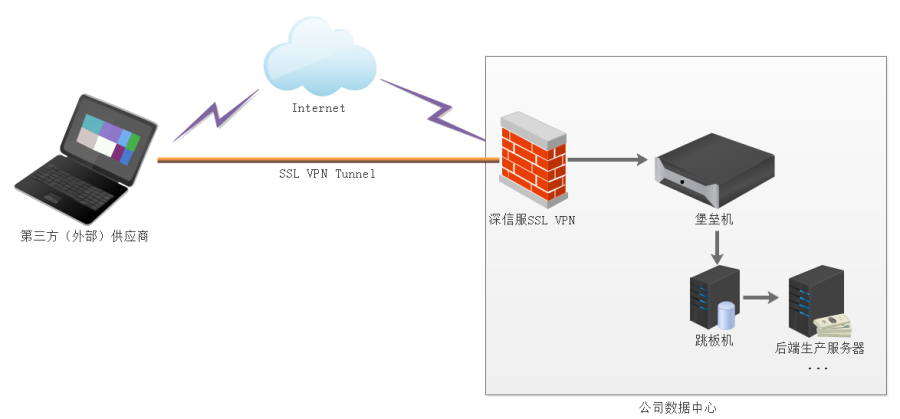

操作类方案模型

第三方远程接入偏操作类的场景,应采用SSL VPN+堡垒机+Windows安全策略结合的安全模型,如下图所示。

根据《服务器安全管理规范》,严禁第三方长期通过Teamviewer、向日葵、Frp等内网穿透远程连接工具进行远程操作。

所有偏操作类型的第三方接入需求,应先拨入SSL VPN(注意:当同一公司有多用户同时远程需求时,打开该SSL VPN账户多次拨入功能即可,无需一人一号),拨入SSL VPN后仅能访问堡垒机,堡垒机里添加通用(或专用)跳板机的主机及非管理员账户,从而实现远程调测的目的。

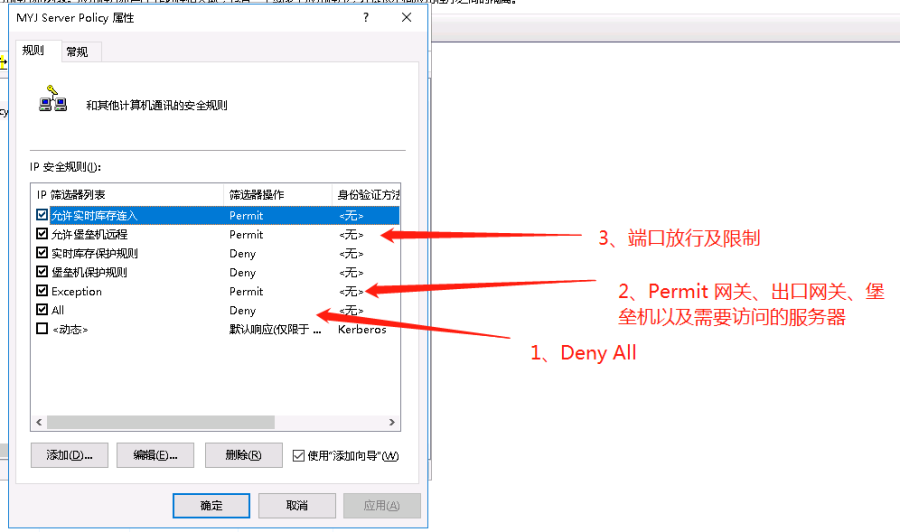

同时在跳板机设置Windows IP安全策略,保证第三方可访问的范围可控。

操作类实施步骤

1、开通一个SSL VPN,启用帐号有效期限制(默认一个月)及硬件特征码验证。

2、按需开通堡垒机帐号,设定账户有效期(默认一个月),并登记好第三方人员联系手机、姓名等信息;授权跳板机或服务器非管理员用户。(1、2步操作详情省略)

3、跳板机开启IP安全策略,并按需要编辑规则。

4、在配置IP安全策略时,确保测试通过才可交付使用;注意网关、出口网关、DNS服务器等需要互联的地址需要允许;启用IP安全策略前,检查上下关系是否合理,以免开启后禁止了合法流量或中断远程。

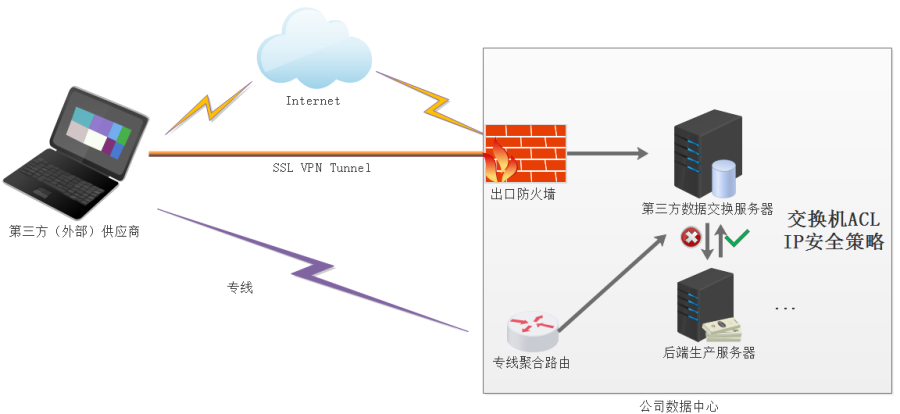

数据交互类方案模型

第三方远程接入数据交互类场景,应采用Windows安全策略+网络ACL结合的安全模型,如下图所示。

换言之,第三方数据交换服务器应禁止访问其他Web、数据库服务器的应用等端口,数据交换服务器能取得什么数据,由后端推送所需数据的生产服务器决定。对于某些需要开放管理员远程权限的情况,则通过交换机访问控制列表实现管控。

数据交互类实施步骤

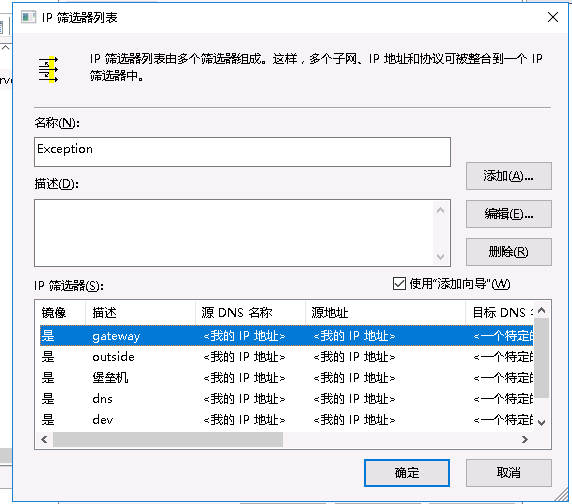

1、梳理准出准入对象。

2、设置IP安全策略;如只允许第三方数据交互服务器192.168.5.100接受192.168.0.100的数据推送(SQL Server),但不允许5.100拉取0.100数据以及访问其他内网服务器。则在5.100启用策略,允许源地址0.100 从任意端口访问5.100的1433端口,同时在后端建立保护策略禁止5.100访问0.100的1433、3389等端口(后置保护策略)。

其他说明

1、对于Linux服务器,参考以上逻辑,利用iptables实现管控;必要时结合ACL。

2、关于服务器的其他安全原则,参考《服务器安全管理规范》。

添加评论